|

负载均衡配置常见问题 发布时间:2017-05-09

|

1. 健康检查提示CVM实例异常该如何处理请按以下步骤进行排查:

2. 发送843的policy请求(即flash server请求)时,没有返回策略文件,连接直接断掉,该如何处理?负载均衡收到843的policy请求,会主动回复通用的crossdomain策略配置文件,如果出现没有返回策略文件,连接直接断掉的情况,可能是flash server请求不正确。 请确认发送正确的flash server的请求: 。

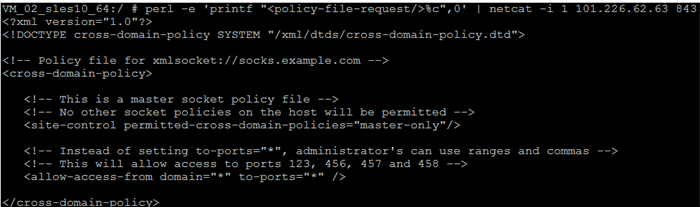

正常的843返回结果如下图所示: 3. 能否支持获取客户端真实IP?港湾云服务的IP获取能力自动启用,在X-forwarded-for的方式下,可获取真实客户端IP。 4. 可以为哪些 TCP 端口执行负载均衡?您可以为下列 TCP 端口执行负载均衡:21(FTP)、25(SMTP)、80(Http)、443(Https),以及 1024-65535等端口。 5. 负载均衡cookies会话保持方式的原理是什么?在Cookie插入模式下,CLB将负责插入cookie,后端服务器无需作出任何修改。当客户进行第一次请求时,客户HTTP请求(不带cookie)进入CLB, CLB根据负载平衡算法策略选择后端一台服务器,并将请求发送至该服务器,后端服务器进行HTTP回复(不带cookie)被发回CLB,然后CLB插入cookie,将HTTP回复(带cookie)返回到客户端。 当客户请求再次发生时,客户HTTP请求(带有上次CLB插入的cookie)进入CLB,然后CLB读出cookie里的会话保持数值,将HTTP请求(带有与上面同样的cookie)发到指定的服务器,然后后端服务器进行请求回复,由于服务器并不写入cookie,HTTP回复将不带有cookie,恢复流量再次经过进入CLB时,CLB再次写入更新后的会话保持cookie。 6. 四层负载均衡和七层负载均衡有什么区别?四层均衡能力,是基于IP+端口的负载均衡;七层是基于应用层信息(如http头部、URL等)的负载均衡。 四到七层负载均衡,就是在对后台的服务器进行负载均衡时,依据四层的信息或七层的信息来决定怎么样转发流量。 比如四层的负载均衡,就是通过发布三层的IP地址(VIP),然后加四层的端口号,来决定哪些流量需要做负载均衡,对需要处理的流量进行NAT处理,转发至后台服务器,并记录下这个TCP或者UDP的流量是由哪台服务器处理的,后续这个连接的所有流量都同样转发到同一台服务器处理。 七层的负载均衡,就是在四层的基础上,再考虑应用层的特征,比如同一个Web服务器的负载均衡,除了根据VIP加80端口辨别是否需要处理的流量,还可根据七层的URL、浏览器类别、语言来决定是否要进行负载均衡。七层负载均衡,也称为“内容交换”,也就是主要通过报文中的真正有意义的应用层内容,再加上负载均衡设备设置的服务器选择方式,决定最终选择的内部服务器。 七层负载均衡要根据真正的应用层内容选择服务器,只能先代理最终的服务器和客户端建立连接(三次握手)后,才可能接受到客户端发送的真正应用层内容的报文,然后再根据该报文中的特定字段,再加上负载均衡设备设置的服务器选择方式,决定最终选择的内部服务器。负载均衡设备在这种情况下,更类似于一个代理服务器。负载均衡和前端的客户端以及后端的服务器会分别建立TCP连接。 7. CVM可通过配置内网型负载均衡,将流量从端口A转发回同一台服务器的其他端口吗?不可以。对服务器A(10.66.*.101)端口 a的访问可通过内网型负载均衡将请求转发至服务器B(10.66.*.102)的端口b。但无法将流量转发至同一台服务器A(10.66.*.101)的另一端口b。 8. 什么是后端服务器权重?用户可以指定后端服务器池内各CVM的转发权重,权重比越高的CVM将被分配到更多的访问请求,用户可以根据后端CVM的对外服务能力和情况来区别设定。 如果您同时开启了会话保持功能,那么有可能会造成对后端应用服务器的访问并不是完全相同的,建议您可以暂时关闭会话保持功能再观察一下是否依然存在这种情况。 9. UDP协议与TCP协议有什么区别?TCP是面向连接的协议,在正式收发数据前,必须和对方建立可靠的连接。UDP是面向非连接的协议,它在数据发送前不与对方先进行三次握手,而是直接进行数据包发送传送。UDP协议主要适用于关注实时性而相对不注重可靠性的场景,如视频聊天、金融实时行情推送、DNS、物联网等。 10. 后端CVM需要外网带宽吗?会否影响负载均衡的服务?负载均衡不收取任何的流量或带宽费用。负载均衡服务产生的公网流量费用,由后端的CVM收取。建议购买后端CVM时,公网带宽选择按使用流量计费。并设定合理的最高的带宽峰值上线,这样就无需关注CLB出口的总流量的涨跌。互联网Web业务的流量起伏较大,无法准确预测。若按带宽计费,带宽买多了不划算,买得太少,业务高峰期会出现丢包的情况。 11. 负载转发中的 HTTP 重定向问题当浏览器访问网站 http://example.com 时,对服务器而言需要进行一次重定向,判断需要定向至根目录。而当浏览器访问网站http://example.com/ 时服务器会直接返回网站设置的根目录默认页面。同样的,假设 http://www.example.com/movie 被URL重写跳转到 http://www.example.com/movie/ 上的话,则输入 http://www.example.com/movie 就会多一次URL重写的过程,在性能和时间上都有微小的损耗。 但在结果上没有差别。但若 http://www.example.com/product 被URL重写转跳到非 http://www.example.com/product/同一页面上,则需要考虑是否在二级页面后添加“/”。 在港湾云服务负载均衡中,如果前后端端口号不一致时,为了避免 HTTP 重定向后导致端口号更改,访问二级页面需要加”/”保证页面的正常访问。 假设七层转发下,负载均衡实例监听80端口,后端服务器监听8081端口。此时客户端访问 http://www.example.com/movie ,经由负载均衡转发至后端服务器,服务器收到发往 http://www.example.com/movie 的请求并会重定向到http://www.example.com:8081/movie/(监听端口为8081),此时客户端访问失败(端口错误)。 因此,建议用户将访问请求改写为带“/”的二级页面如 http://www.example.com/movie/。这样可以避免 HTTP 重定向,减少一次不必要的判断,降低不必要的负载。如果必须使用 HTTP 重定向时,请保证负载均衡的监听端口和后端服务器的监听端口相同。 12. 客户端、服务器端HTTP版本不一致时,兼容版本说明转发兼容性

支持Gzip兼容性

13. 负载均衡后端服务器的安全组应该怎么设置?怎样设置访问黑名单?负载均衡安全组配置若后端服务器设置了安全组规则,可能会出现负载均衡实例无法与其通信的状况。因此,在四层转发和七层转发下,建议后端服务器安全组均设置为全放通。若打开了安全组,则需要配置所有客户端IP到本机IP的安全组规则。对于某些恶意IP,可以设置把恶意IP加在安全组前排规则,禁止其访问后端服务器;再放通所有IP(0.0.0.0)到本机服务端口,让正常客户端可以访问。 (安全组规则是有顺序的,自顶而下进行匹配) 私有网络内的七层负载转发若设置了健康检查,还要注意必须把负载均衡VIP加入到后端服务器的安全组放通规则,否则健康检查可能失效。 设置访问黑名单如用户需要给某些clientIP设置黑名单,拒绝其访问,可以通过配置云服务关联的安全组实现。安全组的规则需要按照如下步骤进行配置:

|

- 1

- 2

- 3

- 4

- 5